Curso Pentesting Kali Linux desde Cero

Introducción

Con nuestro curso Pentesting Kali Linux te introduciremos partiendo desde cero en el mundo de la Ciberseguridad y el Hacking Ético. Este curso te capacitará para entender cómo funciona el sistema operativo por excelencia en el mundo de la Ciberseguridad y el Pentesting, aprenderás a utilizar las herramientas necesarias para poder iniciarte en este mundo tan apasionante como es la Ciberseguridad y el Hacking Ético, así como las fases para la realización de un Pentest.

OBJETIVOS DEL CURSO

En este curso el alumno adquirirá los conocimientos y habilidades necesarias para realizar pruebas de penetración y Auditorías de Seguridad Informática. Se le introducirán desde los conceptos de Pentesting básicos hasta la ejecución de Exploits, aprenderá técnicas de ataque y uso de herramientas efectivas.

A quién va dirigido

Este curso va dirigido a todas aquellas personas que quieran obtener los conocimientos necesarios para iniciarse en el mundo de la Ciberseguridad (Pentesting y Hacking Ético).

¿Quieres trabajar como HACKER ÉTICO? Este es tu momento, ¡a qué esperas!

Demostración de las clases: kali linux desde cero

Aquí podréis echar un primer vistazo a nuestro funcionamiento en el curso.

Demostración del curso:

Práctica virtual en laboratorio:

TEMARIO CURSO PENTESTING KALI LINUX

Tema I

Área Legal

○ Contrato del servicio

○ Acuerdos de confidencialidad

○ Tipo de Pentest

○ Alcance del servicio

○ Equipo involucrado

○ Objetivo de la prueba

Tema II

Instalación del Sistema Operativo sobre VirtualBox

○ Descarga de VirtualBox (máquina virtual)

○ Descarga Sistema Operativo (iso Kali Linux)

○ Instalación del Sistema Operativo sobre VirtualBox

○ Configuración de la máquina virtual

○ Configuración del Sistema Operativo

Tema II

Recorrido por el Sistema Operativo

○ ¿Qué es Kali Linux?

○ Herramientas para Pentesting

○ Herramientas oficina

Tema II

Instalación del Laboratorio Virtual (Metasploitable)

○ Descarga del Sistema Metasploitable

○ Instalación del Sistema Metasploitable sobre VitualBox

○ Configuración del Sistema Metasploitable

○ Primer Inicio del Sistema Operativo

Tema II

Comandos básicos parte I

○ Aprendizaje de los comandos básicos para el uso del terminal Linux

Tema II

Comandos básicos parte II

○ Aprendizaje y uso de comandos para la ejecución sobre Kali Linux

Tema III

Fases del Pentest

○ Área legal

○ Recolección de información

○ Búsqueda /descubrimiento de Vulnerabilidades

○ Explotación de Vulnerabilidades

○ Post-Explotación de Vulnerabilidades

○ Realización de informes

Tema IV

Recolección de información

○ Tipos de escaneo

○ Herramientas para escanear Sistemas (servicios, puertos, etc…)

○ Técnicas de footprinting

○ Técnicas de fingerprinting

○ Técnicas pasivas u ofensivas

○ Osint (¿Qué es y para que se utiliza?)

Tema V

Esteganografía | Cifrado

○ Tipos de cifrados básicos:

MD5

Rot13

Base64

ASCII

Hexadecimal

○ ¿Qúe es la Esteganografía?

Tema VI

Búsqueda de vulnerabilidades

○ Herramientas para la Búsqueda de Vulnerabilidades

○ Técnicas para la detección de malas configuraciones en los sistemas

○ Leaks DB

Tema VII

Explotación de vulnerabilidades

○ Utilización de db-exploit

○ Herramientas en python

○ Metasploit (explotación servidores)

○ Burpsuite (explotación web)

○ Sqlmap (explotación bases de datos)

○ Explotación cms (WordPress)

○ Shell

Tema VII

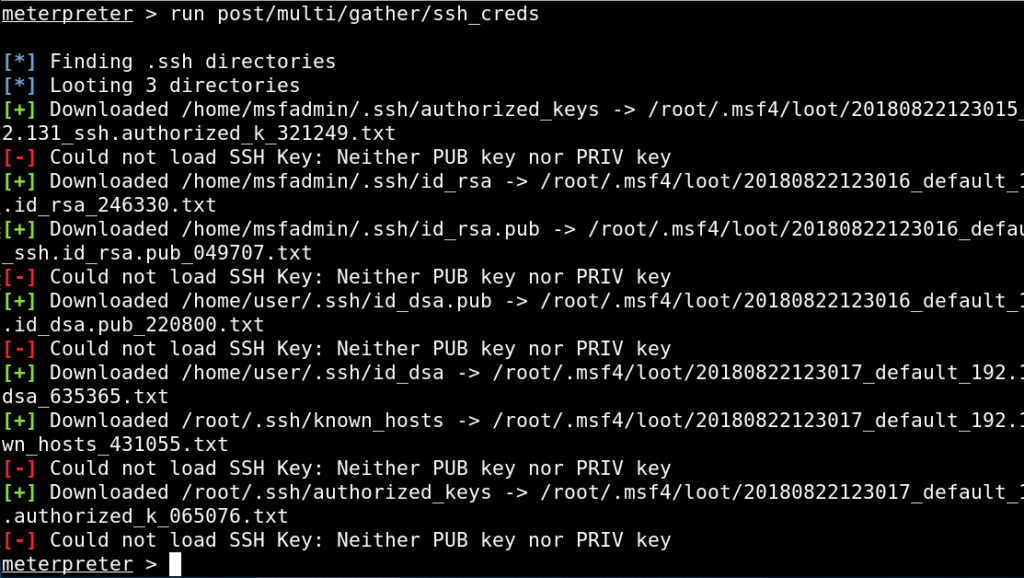

Post-Explotación de vulnerabilidades

○ Mantener accesos

○ Creación de puertas traseras

○ Agregar usuarios

Tema VIII

Redes

○ ¿Qué es Ethernet?

○ ¿Qué son las redes wifi?

○ Sniffers de red | ¿Qué son?

○ Sniffers | ettercap | ds-sniff

○ Herramientas pentest redes

○ Tipos de ataques Wireless

○ Herramientas de ataque Wireless

○ Auditoría routers

Tema IX

Informe técnico y ejecutivo

○ Generación de informe técnico

○ Generación de informe ejecutivo

Charla Informativa sobre Kali Linux

Profesores

Francisco Moraga

Pentester Senior en Campus Internacional de Seguridad Etic.

Jonathan Moraga

Director de Ciberseguridad del Campus Internacional de Seguridad Etic.

solicitar más información sin compromiso: